Paso 1: Recepción Segura de la Reclamación (Canal de Entrada)

El primer punto de contacto debe ser una fortaleza, no una debilidad.

- Formulario Web Seguro:

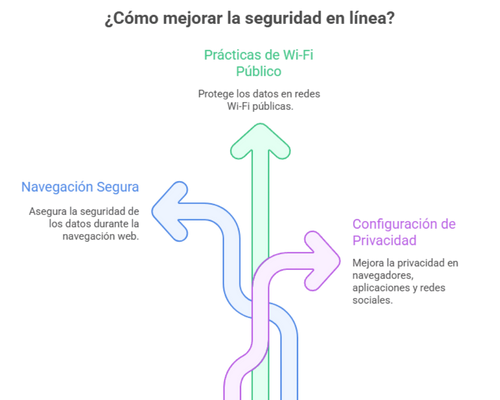

- Conexión Cifrada (HTTPS): El formulario de reclamaciones estará alojado exclusivamente en una página con certificado SSL/TLS. Esto garantiza que toda la información que el cliente introduce, desde su nombre hasta los detalles del problema, viaje cifrada y no pueda ser interceptada (principio de confidencialidad).

- Mínimos Datos Necesarios: Solo se solicitarán los datos estrictamente necesarios para gestionar la reclamación (ej: nombre, email de contacto, número de pedido, descripción del problema). Se evitará pedir información sensible como contraseñas o datos financieros completos.

- Consentimiento Explícito: Se incluirá una casilla de verificación, que el usuario deberá marcar obligatoriamente, para aceptar la política de privacidad y dar su consentimiento para el tratamiento de sus datos con el fin exclusivo de resolver su reclamación.

- Autenticación del Usuario:

- Para evitar reclamaciones fraudulentas o suplantación de identidad, se requerirá que el usuario inicie sesión en su cuenta antes de poner una reclamación. Esto asocia la reclamación directamente con un cliente verificado.

Paso 2: Almacenamiento y Gestión Interna de los Datos

Una vez recibidos, los datos deben ser tratados con la máxima seguridad dentro de la empresa.

- Base de Datos Cifrada:

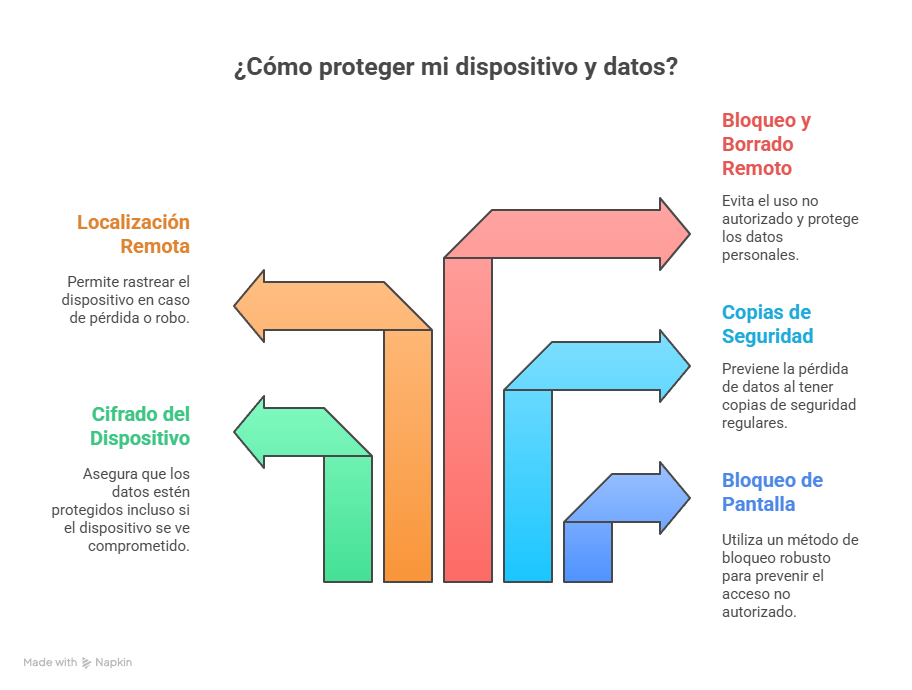

- Toda la información de las reclamaciones, incluyendo los datos personales del cliente y los archivos adjuntos (fotos, facturas), se almacenará en una base de datos cifrada. Esto protege la información incluso si alguien lograra un acceso no autorizado a los servidores (principio de confidencialidad).

- Registro de Actividad (Logs):

- Se registrará cualquier acción realizada sobre una reclamación: quién la ha visto, quién ha respondido, si se ha modificado algo, etc. Esto permite auditar el proceso y detectar cualquier actividad sospechosa (principio de integridad).

Paso 3: Comunicación Segura con el Cliente

La comunicación durante el proceso debe mantener el mismo nivel de seguridad.

- Plataforma Centralizada:

- Todas las comunicaciones se realizarán a través de un portal seguro de cliente o un sistema de tickets dentro de la plataforma de e-commerce. Se evitará el uso de email para enviar información sensible.

- Se notificará al cliente por email que tiene una nueva respuesta, pero el contenido de la misma solo será visible tras iniciar sesión en su cuenta. Esto previene que una cuenta de correo comprometida exponga la conversación.

- Verificación de Identidad:

- Si se necesita contactar al cliente por teléfono para tratar temas sensibles (ej: un reembolso), el agente de soporte deberá verificar la identidad del cliente mediante preguntas de seguridad previamente establecidas (ej: "¿Cuál fue el último producto que compró?").

Paso 4: Resolución y Archivo Seguro

Una vez resuelta la reclamación, los datos deben ser gestionados de acuerdo con la ley y el principio de minimización.

- Anonimización y Eliminación de Datos:

- Según lo estipulado por la ley de protección de datos, una vez finalizado el plazo legal para conservar la información, los datos personales de la reclamación serán eliminados o, como mínimo, anonimizados.

- Se conservarán únicamente datos estadísticos no identificables (ej: "reclamación por producto defectuoso en la categoría X") para la mejora interna.

- Copias de Seguridad Seguras:

- Las copias de seguridad que contengan datos de reclamaciones estarán igualmente cifradas y almacenadas en una ubicación segura, con un control de acceso estricto.

Mi protocolo se basa en los pilares que hemos estudiado:

- Prevención: Usando HTTPS, 2FA y pidiendo los mínimos datos.

- Protección interna: Mediante cifrado y un estricto control de acceso.

- Comunicación segura: Evitando canales inseguros como el email para información sensible.

- Ciclo de vida del dato: Definiendo claramente cuándo y cómo se eliminarán los datos para respetar el derecho al olvido del cliente.