La ciberseguridad se basa en proteger la información y los sistemas de posibles amenazas. Comprender sus principios básicos nos empodera para identificar riesgos y actuar de manera preventiva.

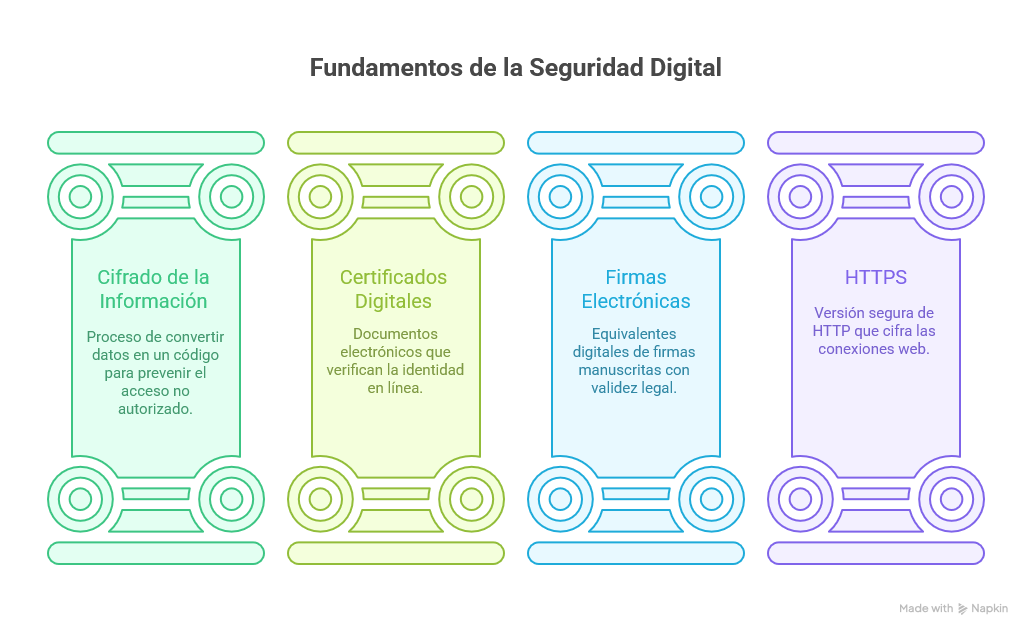

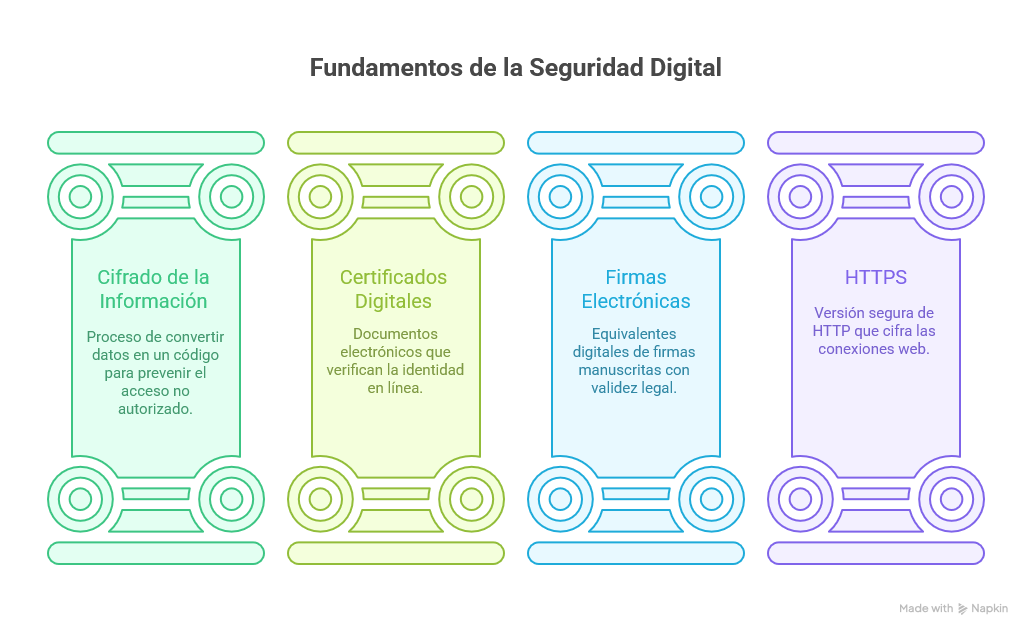

Importancia del cifrado de la información y las comunicaciones

El cifrado es el proceso de convertir información en un código para prevenir el acceso no autorizado. Cuando envías un mensaje, realizas una compra online o guardas archivos en la nube, el cifrado actúa como un sello de seguridad que garantiza que solo tú y el destinatario podáis acceder al contenido.

Certificados digitales

Un certificado digital es un documento electrónico que sirve para identificar a una persona o sitio web en Internet. Funciona como un "DNI digital", asegurando que la página web con la que te estás comunicando es quien dice ser y no un impostor. Son emitidos por Autoridades de Certificación (CA) de confianza y son fundamentales para establecer conexiones seguras.

Firma electrónica

La firma electrónica es el equivalente digital de la firma manuscrita y posee la misma validez legal. Permite identificar al firmante y asegurar que un documento no ha sido modificado tras la firma, garantizando su autenticidad e integridad. Para firmar electrónicamente, es necesario disponer de un certificado digital.

HTTPS

El Protocolo Seguro de Transferencia de Hipertexto (HTTPS) es la versión segura de HTTP. Cuando una URL comienza por "https://", significa que la conexión entre tu navegador y el sitio web está cifrada, protegiendo la información que se transfiere, como contraseñas o datos de tarjetas de crédito. Google considera el uso de HTTPS como un factor positivo para el posicionamiento en los resultados de búsqueda.